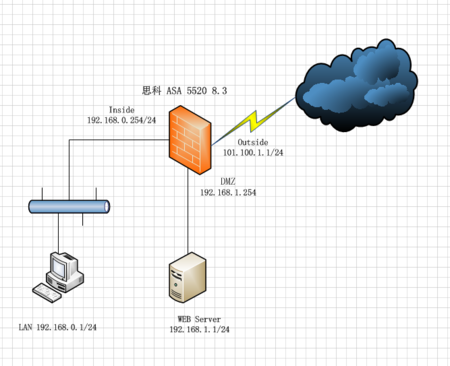

ASA5510 DMZ 区域无法解析外网域名案例:

目前ASA5510分为outside(security-level0),dmz 10.48.35.2(security-level50),inside 10.48.25.2(security-level100),dmz和inside网段互访做了nonat和access-list permit,dmz和inside都映射为outside接口外网ip

然后在outside接口上有个access-group permit tcp 某个外网ip 10.48.25.2 1433,让外网特定ip访问inside数据库端口并应用到outside接口

dmz接口上有个access-group per tcp host 10.48.35.2 10.48.25.2 1433和icmp,让dmz的服务器访问inside数据库端口,并能ping通inside服务器

结果inside区域的服务器正常上网,dmz区域服务器只可以ping通外网ip,不能用dns解析外网域名,都是解析超时

我绝对是小白新手,请大家帮我分析一下什么情况造成的,我原来以为高security(50)都可以向低security(0)访问

解答:

那个策略只写了到inside的相应端口访问,难道其他都默认deny?

显示配置了PERMIT,所以其他都是DENY (DMZ-OUTSIDE)

还是说dmz端口上有access-group就看access-group,没permit的都默认deny,

1. 首先看有没有会话

2. 没有会话看ACl,如果接口没有配置ACL,那么采取默认行为

高到低允许

如果dmz端口上没有access-group,就匹配高security向低security无限制访问?

有限制,无会话的流量,需要做如下处理:

流量方向接口放行

inspect

- 北京机房搬迁改造公司,系统集成有哪些公司?-2019-11-04

- 如何打造一个安全的网络环境?政府要做到这四点-2019-11-04

- 北京办公室网络布线,综合布线施工价格-2019-11-04

- 深信服产品专业上网行为管理,安全设备有保障-2019-11-04

- 两年内网络安全市场规模将达千亿级别?来看看详细分析-2019-11-04

- 北京炫亿时代专业机房设备除尘,机房网络改造-2019-11-04

- 企业如何保障移动办公的安全性?移动办公存在的七大安-2019-11-01

- 北京深信服AC-1000-A400产品租赁购买,专业IT上网行为管理-2019-11-01

- 互联网企业软件开发如何才能没有漏洞?专业工程师给出-2019-11-01

- 如何避免APP的“越权”行为?要靠制定相关法律法规-2019-11-01

企业通讯

企业通讯